【漏洞通告】Git 远程代码执行漏洞

漏洞概况

Git是一个免费的、开源的分布式版本控制系统,旨在高效、高速地处理从小到大的所有项目。它被广泛应用于软件开发领域,帮助开发者追踪代码更改、协同开发、回滚错误以及管理代码历史。

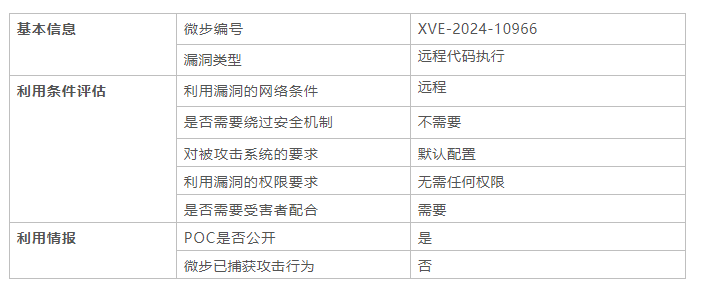

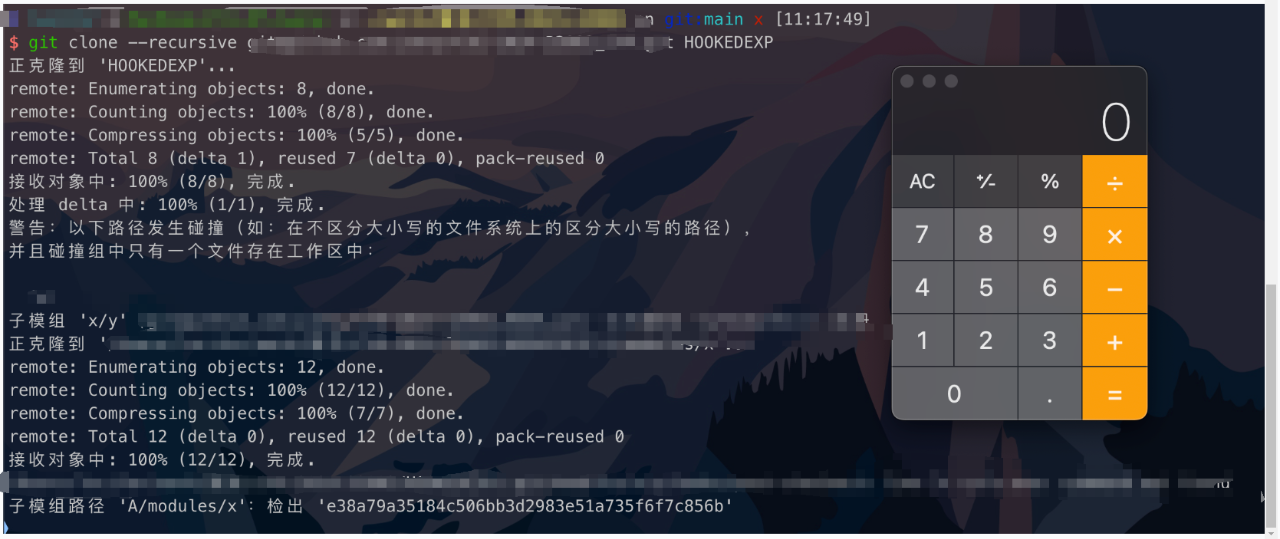

近日,微步漏洞团队获取到Git远程代码执行漏洞(CVE-2024-32002)情报,该漏洞由于在不区分大小写的文件系统(例如Windows 和 macOS 上的默认文件系统)上Git会将某些路径视为同一路径。具备子模块的仓库可以利用这个缺陷,欺骗Git不将文件写入子模块的目录,而是写入 ".git" 目录,进而在 clone 存储库时("git clone --recursive git@xxx.com" )执行 Hook。

经分析和研判,该漏洞利用复杂度较高,且只影响Windows和Mac系统,但该漏洞可被用于投毒和钓鱼,建议根据自身情况进行修复。

漏洞处置优先级(VPT)

综合处置优先级:高

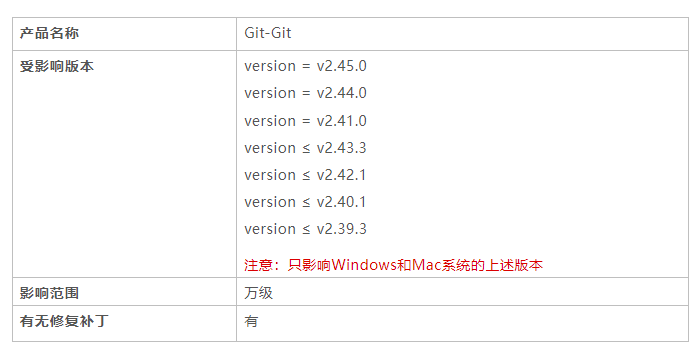

漏洞影响范围

漏洞复现

修复方案

官方修复方案: 厂商已发布修复版本,请将Git更新到如下版本之一: v2.45.1 / v2.44.1 / v2.43.4 / v2.42.2 / v2.41.1 / v2.40.2 / v2.39.4 https://github.com/git/git/tags

临时修复方案:

使用 "git config --global core.symlinks false" 命令禁用Git的符号链接功能

提高安全意识,不clone来源未知的仓库

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果