【漏洞通告】派网Panalog远程代码执行漏洞

漏洞概况

Panalog大数据日志审计系统定位于将大数据产品应用于高校、 公安、 政企、 医疗、 金融、 能源等行业之中,针对网络流量的信息进行日志留存,可对用户上网行为进行审计,逐渐形成大数据采集、 大数据分析、 大数据整合的工作模式,为各种网络用户提供服务。

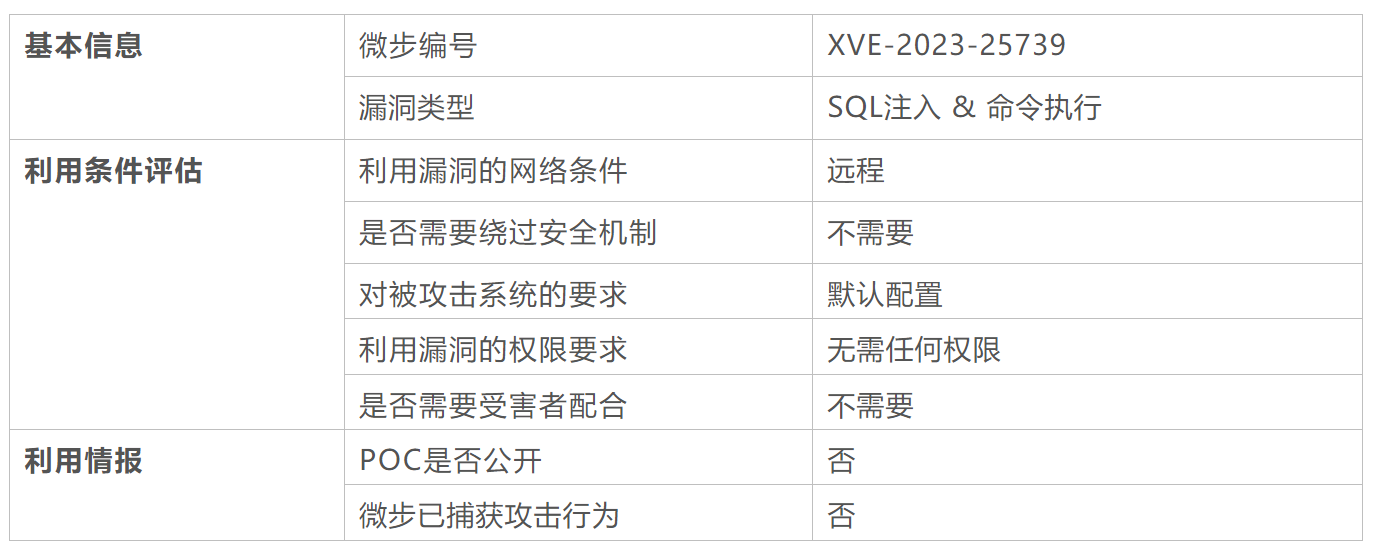

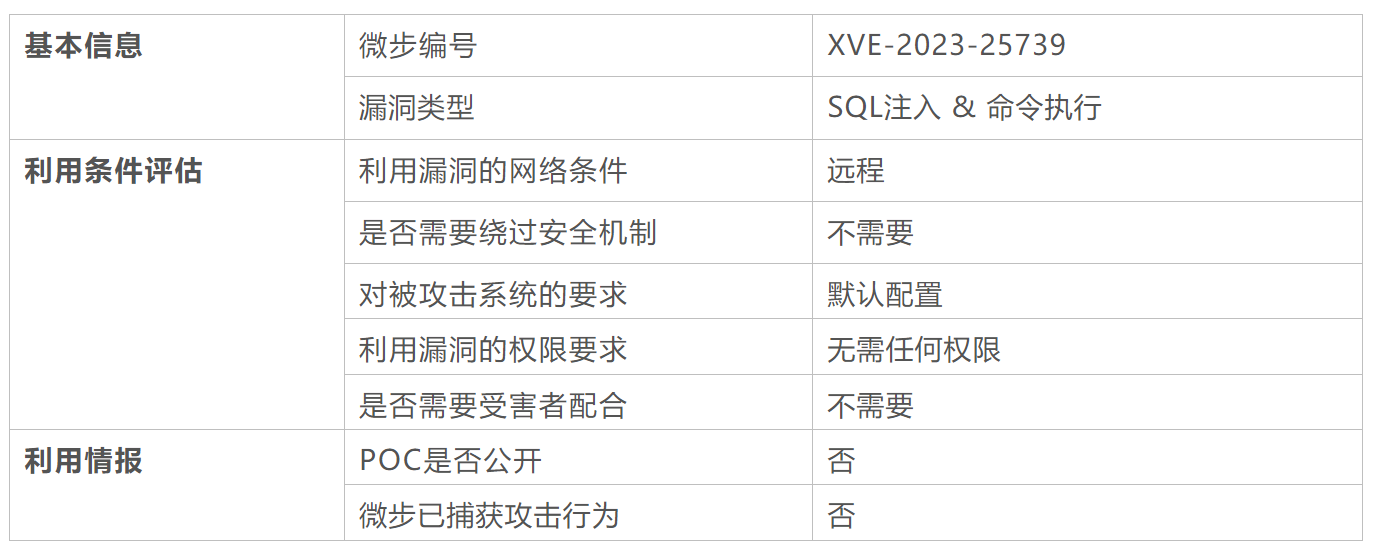

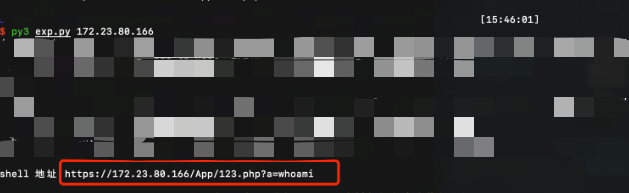

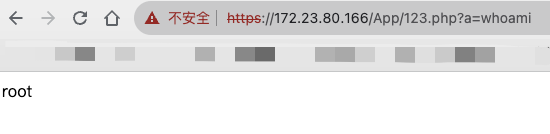

近日,微步漏洞团队获取到派网Panalog远程代码执行漏洞情报(https://x.threatbook.com/v5/vul/XVE-2023-25739)。攻击者无需身份验证,通过SQL注入漏洞可进入后台。进入后台后可结合命令执行漏洞,写入WebShell,从而获取服务器权限。

该漏洞利用难度低,造成危害大,建议用户尽快修复。

漏洞处置优先级(VPT)

综合处置优先级:高

漏洞影响范围

漏洞影响范围

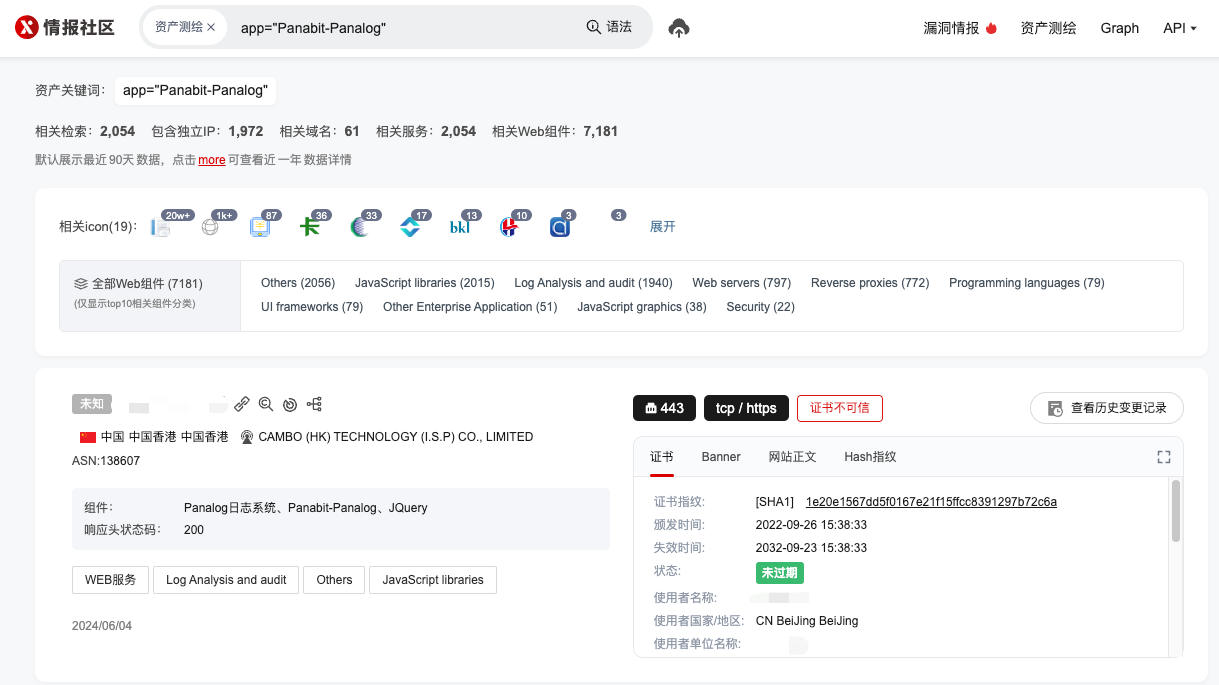

前往X情报社区资产测绘查看影响资产详情: https://x.threatbook.com/v5/survey?q=app%3D"Panabit-Panalog"

漏洞复现

修复方案

官方修复方案: 厂商已发布补丁(Panalog-专业版-PanalogCluster_JUPITERr5p1_20240130_Linux3x_amd64.tar.gz)修复此漏洞,请尽快联系厂商(https://www.panabit.com/)获取补丁包下载更新。 官方修复方案:

临时修复方案:

使用防护类设备对相关资产进行防护,拦截请求中存在的恶意命令

如非必要,避免将资产暴露在互联网

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 杜小怪-siukwai

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果