【漏洞通告】PHP CGI Windows平台远程代码执行漏洞

漏洞概况

PHP是一种开源的服务器端脚本语言,而PHP CGI是一种通过通用网关接口(CGI)运行PHP脚本的方法,用于处理HTTP请求并生成动态网页内容。

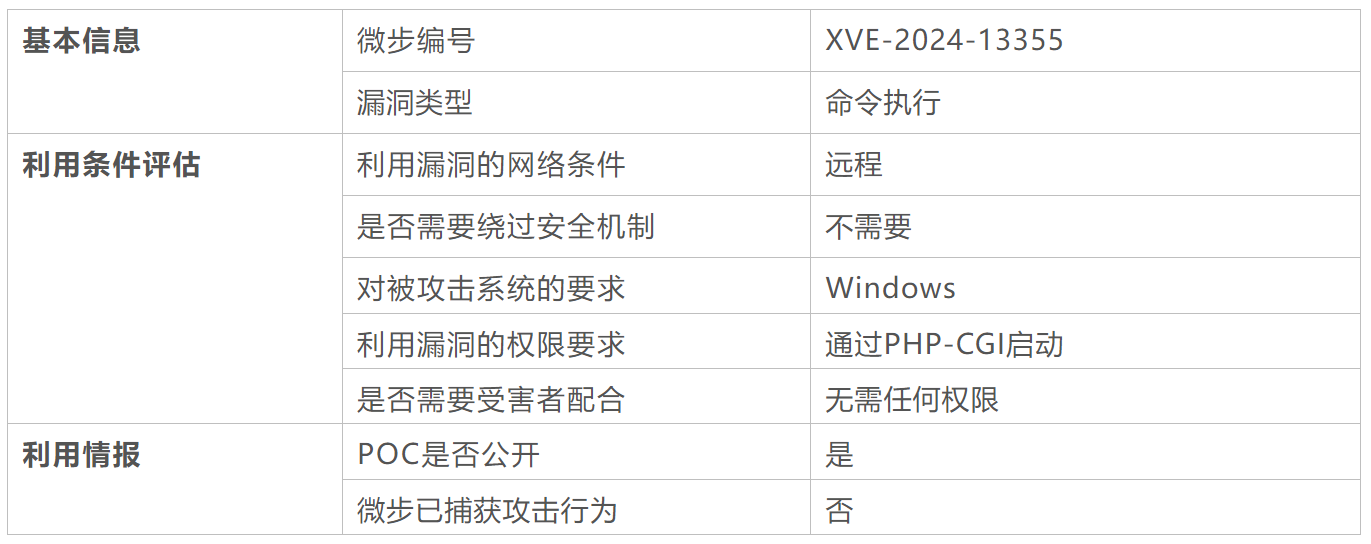

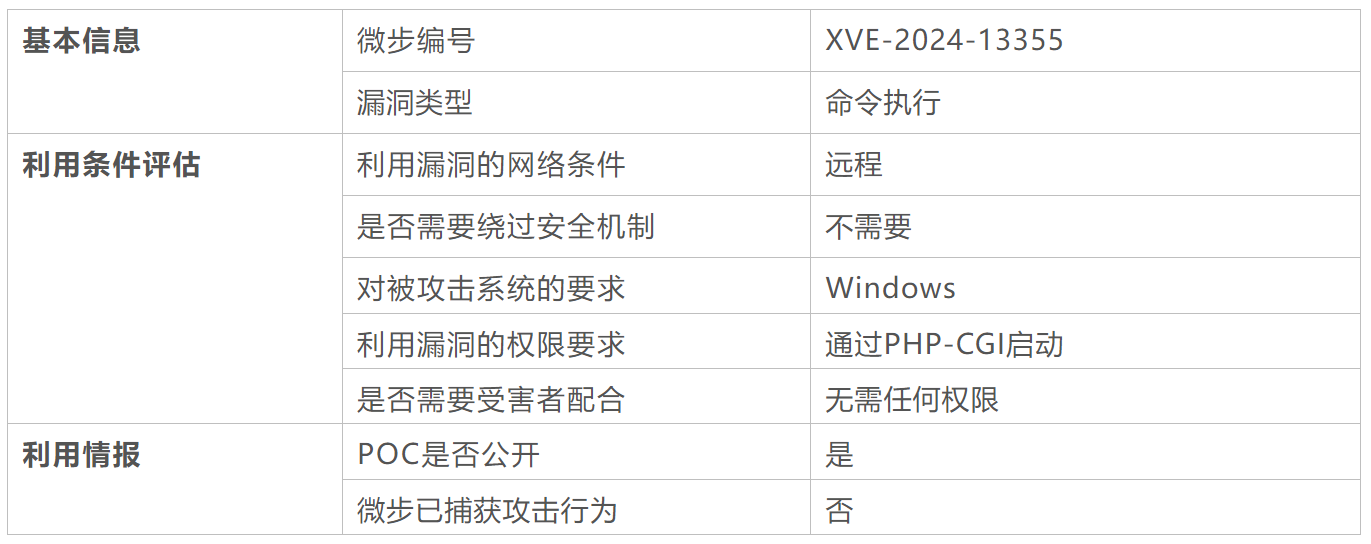

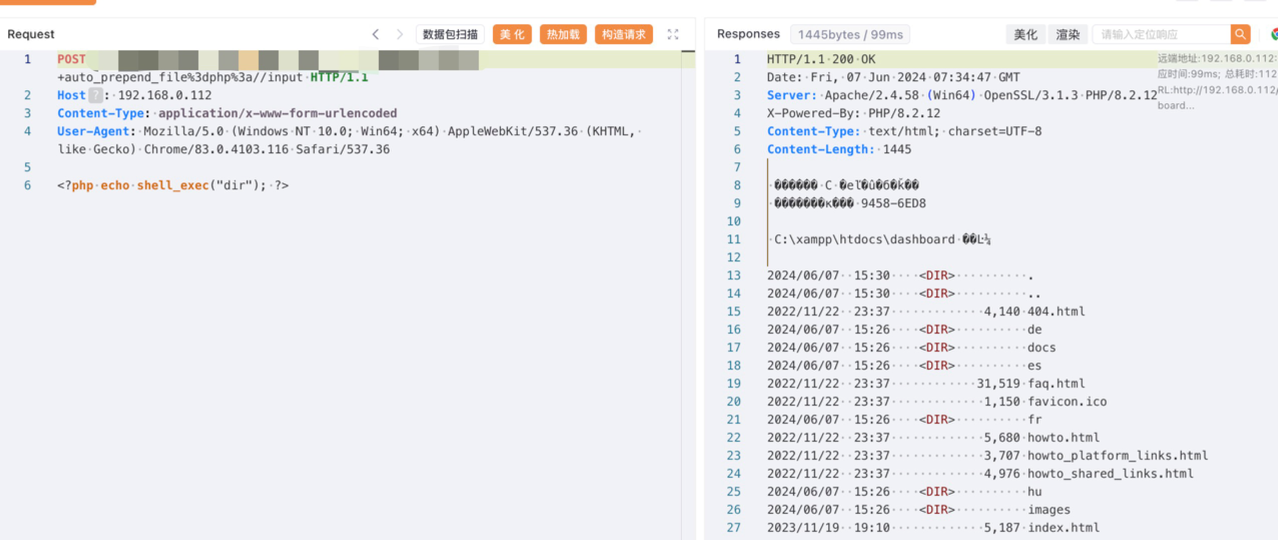

近日,微步漏洞团队获取到PHP CGI Windows平台远程代码执行漏洞情报(CVE-2024-4577)。PHP 在设计时忽略 Windows 中对字符转换的Best-Fit 特性,攻击者可构造恶意请求绕过 CVE-2012-1823 补丁,从而可在无需登陆的情况下执行任意PHP代码,从而获取服务器权限。

该漏洞的利用前提是:

直接用PHP-CGI启动

仅影响Windows平台且使用了如下语系(简体中文936/繁体中文950/日文932等) 互联网实际影响面较为有限,可酌情修复。

漏洞处置优先级(VPT)

综合处置优先级:中

漏洞影响范围

漏洞复现

修复方案

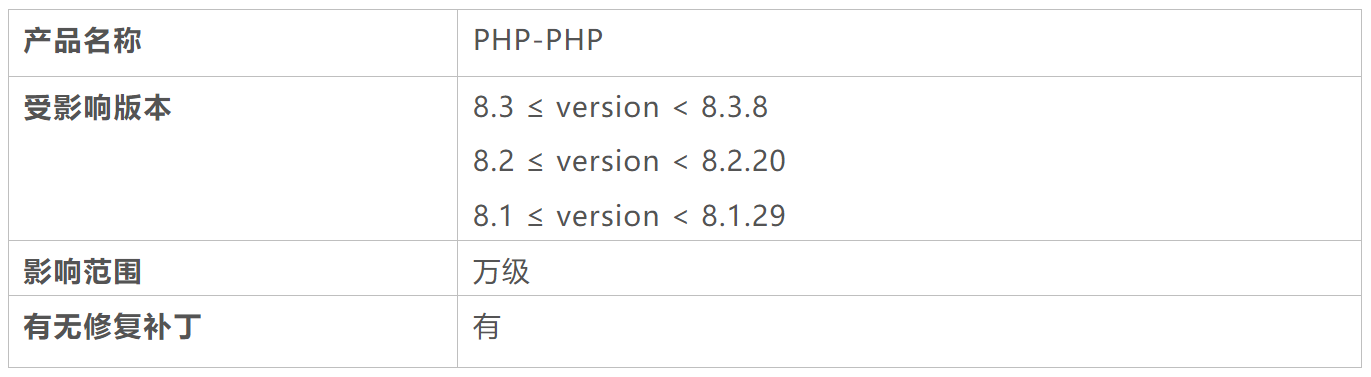

官方修复方案: 官方已发布安全更新,建议前往官网(https://www.php.net/downloads.php)升级至以下安全版本:8.3.8、8.2.20、8.1.29。针对其他版本,PHP官方已不在维护,建议根据实际情况采取相应缓解措施。

临时修复方案:

使用防护类设备对相关资产进行防护。拦截请求url中%ad、allow_url_include、auto_prepend_file等特征的请求

关闭PHP-CGI的使用

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果